SeroXen RAT通过恶意NuGet包传播 媒体

针对 NET 开发者的恶意 NuGet 包攻击

关键要点

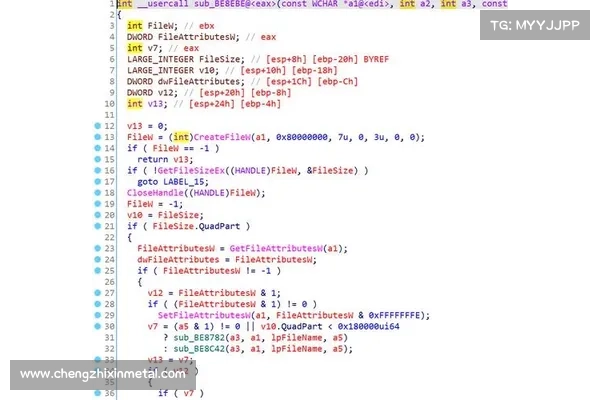

恶意的 NuGet 包通过路径模糊攻击 NET 开发者,传播 SeroXen RAT。攻击者利用 PowerShell 脚本下载并执行 Windows 批处理脚本。SeroXen RAT 是一种无文件木马,具备多种恶意功能。安全公司 Phylum 和 Checkmarx 报告了多个云服务的恶意包模仿案例。最近,恶意攻击者针对 NET 开发者发布了一个恶意 NuGet 包,该包伪装成 PathoschildStardewModBuildConfig,目的是传播 SeroXen RAT 。根据 The Hacker News 的报道,这一系列攻击通过一个 PowerShell 脚本开始,该脚本会下载一个 Windows 批处理脚本,之后执行的代码将最终导致 SeroXen RAT 的分发。根据 Phylum 的报告,SeroXen RAT 是一种无文件木马,具有 Quasar RAT、r77 rootkit 和 NirCmd 命令行工具的能力。Phylum 表示:“在 NuGet 包中发现 SeroXen RAT,只是进一步强调了攻击者如何继续利用开源生态系统及其开发者。”

此外,Phylum 的另一份报告显示,像 Amazon Web Services、腾讯云、阿里云等多个云服务也遭到了七个恶意 PyPi 包的 impersonation 攻击。Checkmarx 也报告了类似的活动,发现美国、中国、新加坡、香港和俄罗斯是大多数恶意包下载的来源。

黑洞加速器“这些包中的恶意代码并不是自动执行,而是被策略性地隐藏在一些函数中,旨在仅在这些函数被调用时触发。攻击者利用了 Typosquatting 和 StarJacking 技术来诱骗开发者下载他们的恶意包。” Checkmarx 进一步补充道。

攻击特征描述威胁对象NET 开发者攻击手法恶意 NuGet 包,路径模糊攻击恶意软件SeroXen RAT隐藏技术使用函数触发恶意代码涉及平台NuGet、PyPi通过深入了解这些攻击手法,开发者可以更好地保护自己及其项目,确保在使用开源工具时的安全性。为了提高警惕,开发者应始终关注来自第三方包的下载和使用,并定期检查依赖包的安全性。