BlastRADIUS 漏洞使大多数网络设备面临风险 媒体

RADIUS 协议中的新安全漏洞需紧急升级

关键要点

1997 年设定的 RADIUS 协议现已发现新漏洞,名为 BlastRADIUS。此漏洞可被资助充足的国家级攻击者利用,绕过多因素认证 (MFA) 并入侵网络。RADIUS 被广泛应用于过去 25 年的所有网络设备,企业网络和服务提供商最为脆弱。建议企业采取一些缓解措施,包括启用消息验证器和部署协议更新。长期来看,需开发新的安全协议或增强现有协议的安全性。新发现的 RADIUS 网络协议漏洞引起业内关注,1997 年制定的标准如今迫切需要升级。研究人员警告称,资助充足的国家级攻击者会利用这一漏洞,从而绕过 多因素认证MFA并获取网络访问权限。

在 7 月 9 日的一篇博客中,InkBridge Networks 的研究人员指出,RADIUS 协议是在 1990 年代为控制网络访问而设计的,主要通过认证、授权和计费功能来实现。当前发现的漏洞名为 BlastRADIUS引发了人们的担忧,因为 RADIUS 协议几乎支持过去 25 年销售的所有交换机、路由器、接入点和 VPN 集中器产品。

InkBridge 的研究人员警告说,所有这些设备可能都容易受到攻击,而企业网络、互联网服务提供商和电信公司则尤其脆弱。

黑洞加速器BlastRADIUS 漏洞由波士顿大学、Cloudflare、BastionZero、微软研究院、Centrum Wiskunde 和 Informatica 以及加州大学圣迭戈分校的研究人员共同发现。

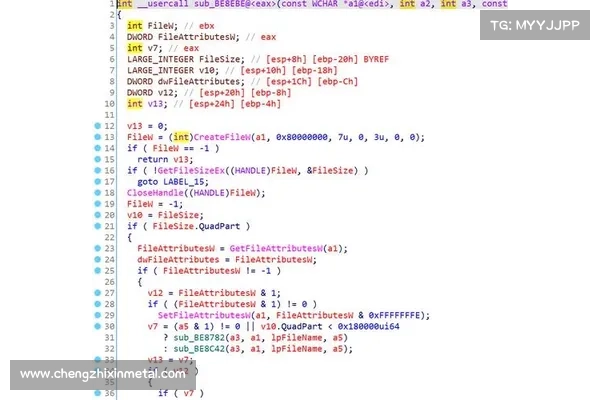

漏洞的背景问题被追踪为 CVE2024 3596 和 VU#456537,主要是 AccessRequest 数据包缺乏认证或完整性检查。研究人员表示,攻击者可以执行所选前缀攻击,允许攻击者修改 AccessRequest,以用攻击者选择的响应替换有效的响应。尽管响应经过认证和完整性检查,但所选前缀漏洞使攻击者几乎可以肆意修改响应数据包。

Syxsense 的首席执行官 Ashley Leonard 表示:“虽然一些网络设备供应商已经发布了更新或补丁来修复这个漏洞,但许多仍然没有。遗憾的是,RADIUS 的设计时并未充分考虑安全性,毕竟它已经有几十年历史。这可能表明需要开发新的、更安全的协议,但这需要时间和资源,还有来自数百家供应商的广泛支持。这不会很快发生,如果发生的话。”

对于那些依赖 RADIUS 协议的网络设备的组织,Leonard 表示,安全团队可以采取以下其他缓解措施,而不仅仅是打补丁,比如:

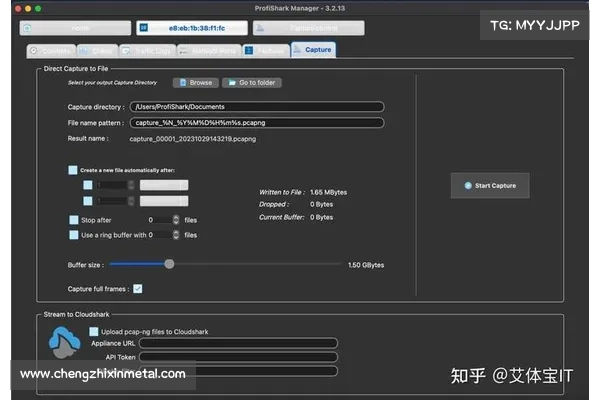

缓解措施说明启用消息验证器许多 RADIUS 实现支持此属性RFC 2869,为 RADIUS 数据包添加密码签名,从而使攻击者更难篡改认证和授权过程。部署协议更新切换到使用传输层安全性 (TLS) 进行流量传输,并使用可扩展认证协议 (EAP) 进行认证。Critical Start 的威胁研究高级经理 Callie Guenther 表示,供应商可以在短期内发布补丁,以解决 RADIUS 协议中的特定漏洞,添加完整性检查和认证措施到 AccessRequest 数据包,以降低操作风险。此外,Guenther 还提到,采用更强的加密和 MFA 可以使攻击者更难以利用该协议。

Guenther 指出:“就长期解决方案而言,有必要开发新的协议,这些协议考虑了现代安全需求。这些协议应集成先进的密码技术,并针对当前和新兴威胁具有抗风险能力。或者,通过结合更强大的安全特性,增强现有协议,例如过渡到类似 EAPTLS 的协议,可以提供更安全的认证机制。”

Guenther 补充说,行业范围内的措施同样至关重要。鼓励逐